Программа для расшифровка handshake wpa2. Расшифровка WPA2-PSK трафика с использованием wireshark

В этой статье мы расмотрим расшифровка WPA2-PSK трафика с использованием wireshark. Это будет полезно при изучении различный протоколов шифрования которые используются в беспроводных сетях. Ниже представлена топология иследуемой сети.

До того как мы начнем захват пакетов мы должны знать канал на котором работает наша точка доступа. Так как моя точка доступа WLC 4400, я могу получить эту информацию из панели управления. В противном случае вы можете использовать приложение InSSIDer и увидеть какой канал использует ваша точка доступа и ее SSID. Я использую 5GHz & поэтому привожу 802.11a итоговую информацию ниже (Если вы хотите аналзировать 2.4GHz, тогда вы должны использовать команды для протокола 802.11b)

AP Name SubBand RadioMAC Status Channel PwLvl SlotId -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- LAP1 - 64 : a0 : e7 : af : 47 : 40 ENABLED 36 1 1 |

Дальше нам остается просто захватить пакеты в нашей беспроводной сети на канале CH 36 так как моя точка доступа работает именно на нем . Я использую BackTrack с USB адаптером чтобы произвести зхват пакетов, ниже на видео вы увидите подробности.

Это достаточно просто, Вам всего лишь нужно изменить несколько строчек кода в конфигурации USB адаптера и включить monitor interface для wireshark.

< strong > root @ bt < / strong > : ~ # ifconfig < strong > root @ bt < / strong > : ~ # ifconfig wlan2 up < strong > root @ bt < / strong > : ~ # ifconfig eth0 Link encap : Ethernet HWaddr 00 : 21 : 9b : 62 : d0 : 4a UP BROADCAST MULTICAST MTU : 1500 Metric : 1 RX packets : 0 errors : 0 dropped : 0 overruns : 0 frame : 0 TX packets : 0 errors : 0 dropped : 0 overruns : 0 carrier : 0 collisions : 0 txqueuelen : 1000 RX bytes : 0 (0.0 B ) TX bytes : 0 (0.0 B ) Interrupt : 21 Memory : fe9e0000 - fea00000 lo Link encap : Local Loopback inet addr : 127.0.0.1 Mask : 255.0.0.0 inet6 addr : :: 1 / 128 Scope : Host UP LOOPBACK RUNNING MTU : 16436 Metric : 1 RX packets : 66 errors : 0 dropped : 0 overruns : 0 frame : 0 TX packets : 66 errors : 0 dropped : 0 overruns : 0 carrier : 0 collisions : 0 txqueuelen : 0 RX bytes : 4665 (4.6 KB ) TX bytes : 4665 (4.6 KB ) wlan2 Link encap : Ethernet HWaddr 00 : 20 : a6 : ca : 6b : b4 UP BROADCAST MULTICAST MTU : 1500 Metric : 1 RX packets : 0 errors : 0 dropped : 0 overruns : 0 frame : 0 TX packets : 0 errors : 0 dropped : 0 overruns : 0 carrier : 0 collisions : 0 txqueuelen : 1000 RX bytes : 0 (0.0 B ) TX bytes : 0 (0.0 B ) < strong > root @ bt < / strong > : ~ # iwconfig wlan2 channel 36 root @ bt : ~ # iwconfig wlan2 IEEE 802.11abgn ESSID : off / any Mode : Managed Frequency : 5.18 GHz Access Point : Not - Associated Tx - Power = 20 dBm Retry long limit : 7 RTS thr : off Fragment thr : off Encryption key : off Power Management : off lo no wireless extensions . eth0 no wireless extensions . < strong > root @ bt < / strong > : ~ # airmon-ng start wlan2 Found 1 processes that could cause trouble . If airodump - ng , aireplay - ng or airtun - ng stops working after a short period of time , you may want to kill (some of ) them ! PID Name 1158 dhclient3 Interface Chipset Driver wlan2 Atheros AR9170 carl9170 - [ phy2 ] (monitor mode enabled on mon0 ) |

После того как вы проделали вышеописаные операции вы можете открыть wireshark приложение и выбрать интерфейс “mon0” для захвата пакетов.

Здесь можете найти архив пакетов которые собрал мой адаптер ( Вы можете открыть файл с помощью wireshark и проверить его сами. Если вы проанализируете этот файл вы можете увидеть “4-way handshake(EAPOL-Messages 1 to 4)” сообщения были отправлены после того как Open Authentication фаза была завершена (Auth Request, Auth Response, Association Request, Association Response). После того как 4 way handshake завершена, оба клиент и точка доступа начинают использовать зашифрованую передачу пакетов. С этого момента вся информация которая передается в вашей беспроводной сети зашифрована с использованием алгоритмов CCMP/AES.

Как вы можете видеть на рисунке ниже — все дата-фреймы зашифрованы и вы не можете видеть трафик открытом виде. Я взял для примера фрейм номер 103.

До того как мы перейдем к расшифровке этих фреймов, очень важно понять что вы имеете правильно захваченый “4-way handshake messages” в вашем снифере который мы будем расшифровывать используя wireshark. Если вы не смогли захватить M1-M4 сообщение успешно, wireshark не сможет получить все ключи для расшифровки наших данных. Ниже я привожу пример где фреймы не были захвачены корректно в процессе «4-way handshake» (Это произошло когда я использовал тот же USB adapter с Fluke WiFi Analyzer)

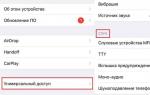

Далее идем в “Edit -> Preferences -> Protocol -> IEEE 802.11” сдесь необходимо выбрать “Enable Decryption”. Затем нажимаем на “Decryption Keys” раздел и добавляем ваш PSK кликом на “New“. Вы должны выбрать тип ключа “wpa-pwd” после чего добавляем ваш PSK в виде текста.

SSIDLength , 4096 , 256 )Это 256bit PSK который был введен выше:

Я использовал простой текстовый пароль который вы видите ниже. Вы можете также использовать простой пароль (без имени вашей SSID). В случае с wireshark всегда пытается использовать последний SSID, это всегда хорошая практика — использовать

В моей конфигурации я использовал PSK “Cisco123Cisco123” в моей спецификации SSID как “TEST1“. В этом документе вы найдете больше деталей относительно этих установок .

После этого нажимаем “Apply”

Как вы видите внизу, сейчас вы можете видеть трафик внутри дата-фреймов. Здесь изображен тот же фрейм (103) который вы видели раньше в зашифрованом формате, но сейчас wireshark способен его расшифровать.

Сейчас если мы посмотрим дальше мы можем видеть клиент который получает IP адерс по DHCP (DORA–Discover,Offer,Request,ACK) затем регистрируем CME (SKINNYprotocol) затем устанавливает голосовой вызов (RTP). Сейчас мы можем проанализировать эти пакеты детально

Этот трюк может быть полезным для вас, когда вы анализируете безопасность ваших PSK сетей.

[Всего голосов: 16 Средний: 2.9/5]

Last updated by at Октябрь 9, 2016 .

Узнать пароль от wifi(часть2). Расшифровка файла Cap, метод Linux и Windows.

- В прошлой статье мы говорили о том как захватить пакеты в которых зашифрован пароль. Если у вас все получилось, тогда читайте как расшифровать и узнать пароль. Это можно сделать дальше на Linux или перенести файл с расширением cap на Windows, установив софт расшифровать. Я расскажу в этой статье о 2-х этих способах.

- Метод будет подбор пароля, для начала вам надо скачать файл с расширением txt с паролями, в интернете их много.

- Собственно все просто, запускаем терминал и набираем команду:

- вставляете из прошлого примера когда сканировали BSSID роутера

- [путь к словарю или к Wordlist] прописываете путь к словарю, скаченному из интернета txt.

- Это путь к файлам которые мы захватили в прошлом примере и их надо расшифровать.

- Что то типо того у вас должно быть:

- Кликаем по клавише ENTER и процесс запущен:

- В квадратных скобках я написал "ПАРОЛЬ ТУТ" собственно у вас там и будет расшифрованный пароль от Wi Fi.

- Возможно что пароль не подберется, в виду не достаточности файла с паролями.

- Если вы решили расшифровать пароль в Windows то тогда вам надо скачать Aircrack-ng. Я выложу ссылку внизу статьи.

- Скачали запустили и принцип тот же что и выше, только присутствует графический интерфейс. Если кто не знает как запустить и прочее, как работать с Aircrack-ng, читаем ниже:

- Заходим в скачанную папку и находим в ней папку bin, там выбираем разрядность системы x32 или x64, тоже папка. Если кто не знает разрядность системы, ознакомьтесь со статьей " "

- В папке соответствующей разрядности вашей системы, находим файл Aircrack-ng GUI.exe и запускаем его, кликнув два раза левой кнопкой мышки.

- FileName: выбираете файл с расширением cap который захватили в первом варианте когда сканировали подключение.

- Ставите галочку напротив wpa или wep, это зависит какое шифрование включено было на роутере.

- Wordlist: Указываете файл с паролями, он будет с расширением txt

- Нажимаете "Enter" и поехали расшифровывать а точнее подбирать пароль, насколько мощный у вас компьютер, на столько быстрее он будет перебирать пароли.

- Как видите не так уж и сложно открыть wifi точку, тем более если она AES. Не большой совет, шифрование сети всегда выбирайте WPA-2/PSK.

Расшифровка файла cap в Linux

Aircrack-NG-a2 -b -w [путь к словарю или к Wordlist] /root/Desktop/*.cap

/root/Desktop/*.cap

aircrack-ng –a2 –b 00:20:BF:E6:E4:D2 –w /root/password.txt /root/Desktop/*.cap

Расшифровка файла cap в WINDOWS:

Данная статья будет посвящена способу перехвата пакетов данных сети wifi, также по другому называют это перехватом(захватом) пакетов хендшейков сети вифи.

Бывает много способо захвата этих «лакомых» пакетов данных. В текущей статье сервис по восстановлению паролей wifi предложит вам вариант оболочки AirSlax. Данное программное обеспечение очень удобное для использования восстановления пароля от сети вифи, перехвата хендшейка, автоматическое нахождение пароля WPS и многое другое.

Для начала подготовим инструменты.

Нам потребуется любой флеш накопитель, в народе известный как «флешка» объемом более 2Гб. Затем мы скачиваем архив с программой AirSlax по этой

После этого вы загружаем содержимое архива в корень флешки(USB Flash)

Заходим в папку boot и запускаем программу установку. В нашем варианте это будет Porteus-installer-for-Windows.exe Затем появиться «черное» окно и в нем мы для разрешения дальнейших действий нажимаем пробел или любую клавишу* .

Ждем появления надписи Installation finished successfully.

И нажимаем любую клавишу для закрытия данного окна.

Все, образ оболочки уже загружен на флешку. Осталось всего лишь перегрузить компьютер и выбрать режим загрузки с флешки.

Выбор загрузки можно сделать обычно через кнопку F12 на стационарном пк или через Fn+F12 на ноутбуках, также выбор можно сделать через Bios.

с флешкиПосле успешного выбора режима загрузки у вас появиться на экране меню запуска, если не выбирать пункты** , то запуск будет произведен автоматически .

Ждем пока загрузится операционная система.

В конце загрузки у нас появиться рабочий стол на экране и запускаем ярлык AirSlax Base двойным кликом. Перед нами появиться окно выбора беспроводного адаптера:

Выбираем и нажимаем ОК , у нас на экране появиться главное меню:

План действий сейчас таков, сначала нажимаем по пункту «Сканировать эфир «, у нас появляется новое диалоговое окно:

Показывает текущее состояние активных сетей. Ждем появление внизу таблицы активных пользователей нужной нам сети вифи. Тут будет ключвой пункт «STATION «. Видим что к нужной сети с мак адресов есть активные подключения. Закрываем окно. Нажимаем по 2 пункты «Выбрать сеть», указываем нужный мак адрес:

жмем ОК

Откроется новое окно с уже выбранной нами целью:

Теперь нам нужно поймать хендшейк для поиска пароля от сети wifi Выбираем 4 пункт «Отключить клиента » и указываем выбранного клиента. В редких случаях можно и всех указать. Теперь ждем пока устройство повторно пере подключиться к выбранном нами сети вифи. В случае успеха мы увидим сверху справа текст «WPA handshake »

Черное окно захвата закрываем и в меню выбираем 6 пункт «Сохранить результат «. Указываем имя файла и жмем Ок. Теперь на флешке будет папка dump. С папки dump берем файлы «имя-сети-вифи.cap» или «имя-сети-вифи.hccap» и загружаем их в заказе на странице

Ожидаем выполнение заказа с сервиса. The end!

*Для выхода нажимаем X

**Выбор запуска через пункт Graphics mode (MATE)

Хендшейк(handshake) - говоря понятным языком файл, в котором находится зашифрованный пароль от Wi-Fi сети.

И так список сервисов, которые бесплатно расшифровывают хендшейки:

Aircloud-ng.me

- полу-бесплатный сервис, который прогонит ваш хендшейк по 58 словарям, количество конечно впечатляет, но те что пароли в них не часто ставят русскоязычные пользователи.

Для того, чтобы отправить файл достаточно указать почту, ну и выбрать соответствующий cap/pcap хендшейк.

Шанс найти на нём пароль всё таки есть, но близок к нулю.

wpa-sec.stanev.org

- сервис, который содержит 18 популярных словарей, очень часто помогает так как

содержит довольно неплохие словари к примеру isider_pro_wpa, полный список словарей можно посмотреть посмотреть на самом сайте. Зачастую виснет, не выдерживая поток халявщиков в случае чего админ ограничивает брут только 2 словарями, но это бывает временно, когда сервер освобождается добручивает остальными словарями.

wpa-darkicop.org

- тоже бесплатный сервис, но почему то в последнее время не работает.

Прогон идет по следующим словарям: Rainbow, CoW (1M), Openwall (3M), Insidepro (11M), Offensive security (39M)

Из бесплатного так же отмечу парочку одноименных тем на других форумах:

античат

- очень часто выручают, да что там выручают.. они живут практически с этими хендшейками, в полном смысле этого слова)

Размещайте пост строго по правилам и найдетесь что вам помогут. Бывает, что прогоняют по телефонам и редким словарям, которых нет в паблике, в многих платных сервисах и того даже не делают. Вероятность найти пасс: 60%

инсайд про

- тоже довольно старый форум, есть тема где помогают найти пасс, но она потихоньку покрывается паутиной.

Платные:

onlinehashcrack.com - честно сказать пользовался несколько раз, сначала он был бесплатным, сейчас только за деньги, в среднем 3-4 $ за найденный пароль. Какие словари содержит неизвестно, я пытался узнать, связаться с админом сайта, но безрезультатно, ответа так и не получил. Находит лишь банальные даты рождения и eng слова.

xsrc.ru - про него скажу одно, месяца 4 назад загружал хендшейк от вафли, у которой пароль - обычный ру номер телефона, этот сервис пароль этот не нашел, находит зачастую простые 8значные пассы, даты рождения, список словарей мне не известен.

cloudcracker.com - как заявлено в рекламе прогоняет 300.000.000 слов за 20минут, доступно на выбор 3 словаря(english,2wire,phone numbers) где можно выбрать количество слов, которое будет брутиться. Словари подогнаны больше к us-en странам, цена за расшифровку может доходить до 136 долларов в зависимости от того сколько строчек слов вы выберете, причем платить надо не зависимо от того найдет ли сервис пароль или нет.

gpuhash.me - довольно качественный сервис, содержит множество различных словарей,пароли которые реально часто ставят, ориентирован на ru и us пароли. Есть бесплатный прогон по базовому словарю.

airslax.com - сервис от автора дистрибутива airslax, цена за 1 найденный пароль 5usd. Проверяет хендшейк на стандартные словари из цифр, мобильные телефоны Украины и России.

pwaudit.com - выглядит довольно хорошо и очень удобен, можно смотреть подробную статистику брута, кстати поддерживает еще большое количество разновидностей хешей. В настоящее время база насчитывает 9Тб радужных таблиц и более 15Гб «чистых» паролей

Расшифровка хендшейка — непростой процесс и читатель наверняка уже давно понял, что взлом WPA даже при наличии качественного хендшейка и прямых рук атакующего похож на рулетку. Все зависит от изначальной сложности пароля. Благоприятного исхода никто гарантировать не может, но статистика нас радует и говорит что как минимум 20% WPA-сетей успешно подвергаются взлому, так что отчаиваться не стоит, вперед!

Для начала надо подготовить словарь. WPA-словарь — это обычный текстовый файл, содержащий в каждой строчке один возможный вариант пароля. Учитывая требования к паролям стандарта WPA, возможные пароли должны иметь не менее 8 и не более 63 символов и могут состоять только из цифр, латинских букв верхнего и нижнего регистра и специальных знаков наподобие!@#$% и т.д. (кстати такой алфавит считается достаточно обширным). С нижней границей длины пароля все понятно, не менее 8 символов и точка.

Ну а с верхней не так все и просто. Взламывать пароль из 63 символов по словарю бесполезно, поэтому вполне разумно ограничиться максимальной длиной пароля в словаре 14-16 символов. Качественный словарь (для которого и дана оценка успешности исхода в 20%) весит более 2Гб и содержит порядка 250 млн возможных паролей с длиной в указанном диапазоне 8-16 символов. Что должно входить в эти комбинции возможных паролей что бы расшифровка хендшейка прошла без сучка и задоринки? Во-первых, однозначно, весь восьмизначный цифровой диапазон, на который по статистике приходится почти половина всех раскрываемых паролей. Ведь в 8 цифр прекрасно укладываются различные даты, например 05121988.

И еще немного о словорях…

Полный цифровой восьмизнак имеет 10^8 = 100 млн комбинаций что уже само по себе немало. Кроме того, в базовый словарь закера должны в обязательном порядке входить слова, наиболее часто используемые в качестве паролей, например internet, password, qwertyuiop, имена и др., а так же их мутации с популярными суффиксами-удлинителями паролей (единоличным лидером в этой области является конечно же суффикс 123). Т.е. если пароль diana слишком короток для соответствия стандарту WPA, находчивый юзер в большинстве случаев дополнит его до diana123, заодно увеличивая таким образом (на его опытный взгляд) секретность пароля. Таких популярных суффиксов также известно несколько десятков.

Если самостоятельно собирать словарь влом (а смысл? Все собрано до нас) можно погуглить по ключевым словам wpa wordlist и скачать готовый словарь. Не забывайем о таргетировании, ведь довольно наивно будет надеяться что расшифровка хендшейка процдет гладко если будем юзать китайский хендшейк по русскому словарю и наоборот. Можно еще поискать подходящий на просторах интернета, благо их ешь чем хочешь.

используем crunch для генерации различных комбинаций из базового набора

aircrack-ng

Подготовив какой-никакой качественный, на наш не очень опытный взгляд, словарь (например wordlist.txt) переходим к подбору пароля, то есть к расшифровке хендшейка . Запускаем aircrack-ng с дополнительными настройками:

root@bt:~# aircrack-ng -e

root

@

bt

:

~

# aircrack-ng -e |

И вот результат наших трудов:

Наш пароль нашелся за 3 секунды, вот это да!!!

На скрине выше aircrack-ng нашел пароль (а это было слово dictionary) всего лишь за 3 секунды. Для этого он перебрал 3740 возможных паролей со скоростью 1039 паролей в секунду. Все бы ничего, но здесь внимательный читатель должен изрядно напрячься, ведь ранее мы говорили о словаре в 250 млн возможных паролей! И 250*10^6 делим на 1039 и получаем… ОГО порядка 240 тыс секунд, а это 66 часов… Почти трое суток! Именно столько времени потребуется вашему ноутбуку для обсчета базового 2Гб словаря (полностью, но ведь все помнят про «Закон подлости»). Такие невменяемые временные промежутки обуславливаются вялой скоростью выполнения расчетов, продиктованой высокой вычислительной сложностью заложенных в процедуру аутентификации WPA алгоритмов. Что уже говорить о больших словарях, например полный цифровой девятизнак содержит уже 900 млн комбинаций и потребует пару недель вычислений чтобы убедиться что (как минимум) пароль не найден)

Такая лузерская ситуация не могла не беспокоить пытливые умы наших соотечественников и вскоре выход был найден. Для потоковых вычислений были задействованы GPU, то есть видеокарты. GPU (Graphic Processing Unit) — сердце вашего 3D-ускорителя, имеет чип с сотнями (и даже тысячами) потоковых процессоров, позволяющий распределить многомилионные но простые операции хеширования паролей и тем самым на порядки ускорить процесс расшифровки. Чтобы не быть голословным скажу, что разогнаный ATI RADEON HD 5870 способен достичь скорости в 100.000 паролей в секунду! Ощутимая разница, не так ли?

расшифровка хендшейка средствами GPU

Конечно, подобные цифры свойственны только топовым адаптерам ATI RADEON (NVIDIA со своей технологией CUDA пока откровенно сливает ATI в плане скорости перебора WPA ввиду явных архитектурных преимуществ последних). Но за все приходится платить, хороший видеоакселлератор стоит дорого, И встречается как правило только у заядлых геймеров, или иначе — задротов.

В рамках статьи для новичков я не буду, пожалуй, углубляться в дебри настройки ATI SDK и pyrit под Linux, отмечу только что потрахаться придется долго и качественно. Да и обладателей топовых радеонов с нвидиями, не так уж и много, думаю они вполне самостоятельно разберутся. Ну или погуглят)

Как ни парадоксально, для подбора WPA-пароля с помощью GPU лучше всего подходит Windows, да да, именно он). Дело в том, что немалую роль в этом процессе играют драйвера видеоадаптеров, Windows-версиям которых разработчики уделяют куда больше внимания, чем драйверам под Linux. Ведь ориентируются они на потребности геймеров, много вы знаете любителей поиграться в комп с установленным линуксом? Подбор WPA-пароля под Windows умеют делать две программы — коммерческая Elcomsoft Wireless Security Auditor и консольная утилита hashcat-plus. Использование именно этих программ мы и рассмотрим далее, а заодно и сравним их характеристики, поговорим о плюсах и минусах обоих. Посмотрим с какой скоростью будет происходить расшифровка хендшейка в равных условиях, на одной системе для обоих программ.

Наличие последних рабочих драйвероввидеокарты в системе — обязательное условие. Как ставить дрова на видюху рассказывать не буду, раз вы сдесь то, уверен, вам это раз плюнуть.

Расшифровка хендшейка Elcomsoft Wireless Security Auditor

EWSA можно найти (и купить) на сайте разработчиков — www.elcomsoft.com , только учтите что пробная бесплатная версия по слухам не показывает найденный пароль. На просторах интернета можно найти ломаные варианты разного качества, только не забывайте об угрызения х совести которые вас будут мучать). Установка и настройка EWSA элементарна, можно сразу в меню выбрать русский язык, в настройках GPU убедитесь что ваши GPU видны программе и выбраны галочками (если GPU в списке не видны — у вас явно проблема с драйверами), а так же укажите программе пути к вашим словарям в настройках словарей.

Жмем “Импорт данных -> Импортировать файл TCPDUMP” и выбираем *.cap-файл с хендшейком (программа их проверит и предложит отметить те, которые мы хотим атаковать), после чего можно смело жать “Запустить атаку -> Атака по словарю”:

Мде… Могло бы быть и пошустрее))

В данном тесте EWSA показала скорость всего лишь 135.000 паролей в секунду, хотя исходя из конфигурации железа я ожидал увидеть цифру около четырехсот тысяч.

Расшифровка хендшейка EWSA

Сравним работу EWSA с ее по-настоящему бесплатным конкурентом — hashcat-plus. Качаем полный набор hashcat-gui с сайта автора и извлекаем архив в удобное место, она портативная. Запускаем hashcat-gui32.exe или hashcat-gui64.exe в зависимости от разрядности Windows и отвечаем на первый же вопрос какой GPU будем использовать — NVidia (CUDA) или ATI RADEON (вариант CPU only нас, очевидно, не устроит).

Когда загрузится основное окно программы переходим на вкладку oclHashcat-plus (или cudaHashcat-plus в случае с NVidia). Здесь есть одна тонкость — hashcat не умеет парсить EAPOL-хендшейки, совсем не умеет и незнает что это такое. Он требует от вас выложить ему “на блюдечке” WPA-хеши в его собственном формате *.hccap. Преобразовать обычный *.cap в *.hccap можно с помощью патченой утилиты aircrack-ng! Разработчик hashcat сделал удобный онлайн-конвертер , просто загрузите туда ваш *.cap-файл с хендшейком и укажите ESSID, в случае если хендшейк в файле есть вам вернется уже готовый к атаке *.hccap. Ну а если нет то и суда нет).

Двигаемся далее — указываем программе наш *.hccap-файл в качестве Hash file для атаки, в окошко Word lists добавляем файлы словарей (стрелками можно выставить желаемый порядок их прохождения), выбираем WPA/WPA2 в качестве Hash type и жмем на Start.

Должно появиться консольное окно с запуском выбранной весии hashcat-plus и кучей параметров, и если все в порядке утилита приступит к работе. В процессе расчета можно выводить на экран текущий статус по нажатию клавиши ‘s’. Можно и приостанавливать процесс по нажатию ‘p’ или прервать по нажатию ‘q’. Если hashcat-plus вдруг найдет пароль она вас обязательно вам его покажет..

Результат — 392.000 паролей в секунду! И это очень хорошо согласуется с теоретической предполагаемой скоростью, исходя из конфигурации системы и проведенных карандашем расчетов.

Данный тест убедительно показывает, что hashcat-plus гораздо лучше масштабируем в случае использования нескольких GPU одновременно. Выбор за вами.